2025年11月勒索软件流行态势分析

- 2025-12-03 20:06:09

勒索软件传播至今,360反勒索服务已累计接收到数万勒索软件感染求助。随着新型勒索软件的快速蔓延,企业数据泄漏风险不断上升,勒索金额在数百万到近亿美元的勒索案件不断出现。勒索软件给企业和个人带来的影响范围越来越广,危害性也越来越大。360全网安全大脑针对勒索软件进行了全方位的监测与防御,为需要帮助的用户提供360反勒索服务。

2025年11月,全球新增的双重勒索软件有Tridentlocker家族,传统勒索软件新增QuickLock、Kazu、BlackHeolas等多个家族。

近半年在国内持续热门的Top2家族Wmansvcs进行了一次变种,加密后缀由之前的.peng变成了.wman,攻击方式依旧是远程桌面协议登录投毒并同时加密共享设备。

本月360发布了仅在国内传播的SnowSoul勒索软件技术分析与独家解密方案,充分体现了360反勒索服务的技术能力与长期守护的决心。

以下是本月值得关注的部分热点:

OnSolve CodeRED网络攻击扰乱全美紧急警报系统

《华盛顿邮报》数据泄露事件影响近10万名员工和承包商

媒体巨头日经新闻通报数据泄露事件影响17000人

基于对360反勒索服务数据的分析研判,360数字安全集团高级威胁研究分析中心(CCTGA勒索软件防范应对工作组成员)发布本报告。

感染数据分析

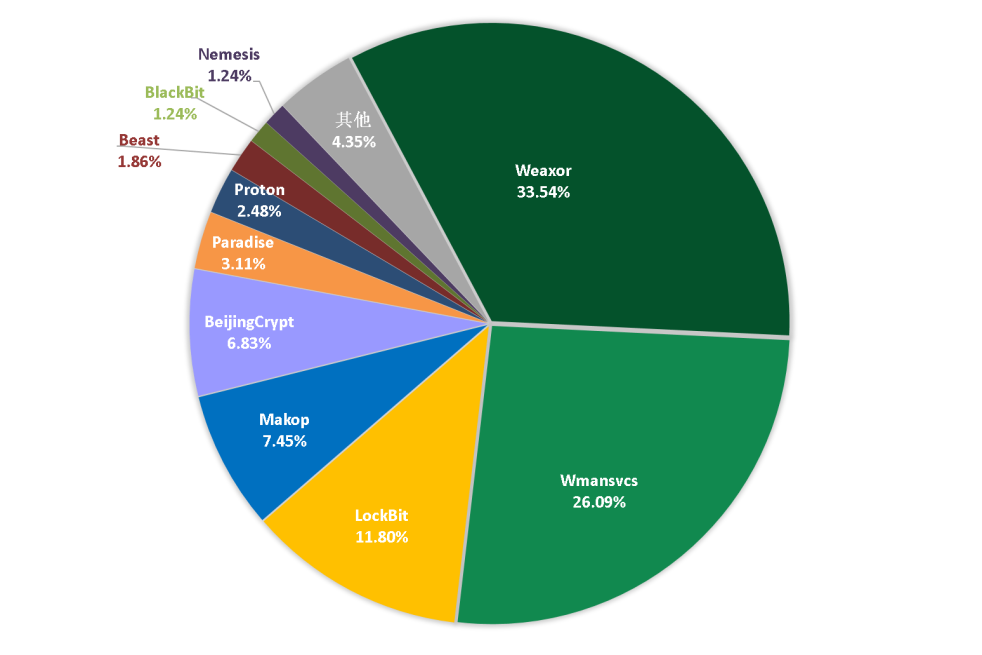

针对本月勒索软件受害者设备所中病毒家族进行统计:Weaxor家族占比33.54%居首位,第二Wmansvcs家族占比26.08%,LockBit家族占比11.8%位居第三。

图1. 2025年11月勒索软件家族占比

对本月受害者所使用的操作系统进行统计,位居前三的是:Windows 10、Windows Server 2012以及Windows Server 2008。

图2. 2025年11月勒索软件入侵操作系统占比

2025年11月被感染的系统中,桌面系统和服务器系统占比显示,受攻击的系统类型服务器小幅领先桌面PC。

图3. 2025年11月勒索软件入侵操作系统类型占比

勒索软件热点事件

OnSolve CodeRED网络攻击扰乱全美紧急警报系统

OnSolve CodeRED平台遭遇网络攻击,导致美国各州和地方政府、警察部门、消防机构等公共安全单位紧急通知系统瘫痪。Crisis24公司确认,该平台遭到网络犯罪集团攻击,迫使其停用旧版CodeRED系统,并开始恢复新的CodeRED系统。虽然攻击只影响了CodeRED平台,并未波及其他系统,但攻击者从平台窃取了大量用户数据,包括姓名、地址、电子邮件、电话号码和密码。Crisis24表示,虽然数据被窃取,但目前没有证据表明数据已公开发布。

同时,Crisis24的调查显示,黑客使用了INC Ransom勒索软件家族,并于2025年11月1日入侵OnSolve系统,11月10日加密文件。勒索集团要求支付赎金,但因未收到赎金,黑客已将偷取的数据出售。数据泄露后,客户被建议重置CodeRED账户的密码。该勒索软件家族自2023年7月起活跃,已攻击多个行业的组织,包括教育、医疗、政府等。

《华盛顿邮报》数据泄露事件影响近10万名员工和承包商

《华盛顿邮报》近日通知近10000名员工和承包商,他们的部分个人和财务数据在Oracle数据泄露事件中遭到曝光。攻击发生在2025年7月10日至8月22日之间,黑客利用Oracle E-Business Suite软件中的零日漏洞侵入了《华盛顿邮报》的网络。该软件广泛用于企业资源规划(ERP),包括人力资源、财务和供应链管理。黑客窃取了敏感数据,并在9月末尝试向《华盛顿邮报》勒索。调查显示,攻击者利用这一漏洞侵入了多个大公司,包括哈佛大学、美国航空子公司Envoy Air和日立旗下的GlobalLogic。

根据《华盛顿邮报》的调查,约9,720名员工和承包商的个人信息被泄露,包括姓名、银行账户信息、社保号码、税号和身份证号。受影响者已获得为期12个月的免费身份保护服务,并被建议冻结信用档案和设置欺诈警报。

尽管攻击者未被明确指名,但已知Clop勒索软件团伙与这些攻击事件相关,该团伙利用了现在被追踪为CVE-2025-61884的零日漏洞。值得注意的是,今年早些时候,《华盛顿邮报》的记者电子邮件账户也曾遭到外国国家行为者的攻击,且两起事件似乎有某种联系。

媒体巨头日经新闻通报数据泄露事件影响17000人

日本媒体巨头日经(Nikkei)近日报告了一起数据泄露事件,涉及超过17,000名员工和商业合作伙伴。该公司透露,攻击者通过盗取员工计算机感染恶意软件后获取的认证凭证,成功访问了日经的Slack消息平台。泄露的个人信息包括17,368名Slack用户的姓名、电子邮件地址和聊天记录。

日经在9月发现了此次安全漏洞后,立即采取了安全措施,包括强制修改密码等。尽管事件的规模较大,但日经表示泄露的信息不符合日本《个人信息保护法》的报告要求,因此没有法律强制报告。但公司仍自愿向日本个人信息保护委员会通报,并强调透明度和事件的“重要性”。

日经还表示,泄露的数据不包括机密消息源或报道活动相关的信息,且用于新闻工作的个人数据未受影响。此次事件显示出日经对个人信息管理的重视,承诺加强管理以防止类似事件再次发生。

黑客信息披露

以下是本月收集到的黑客邮箱信息:

表1. 黑客邮箱

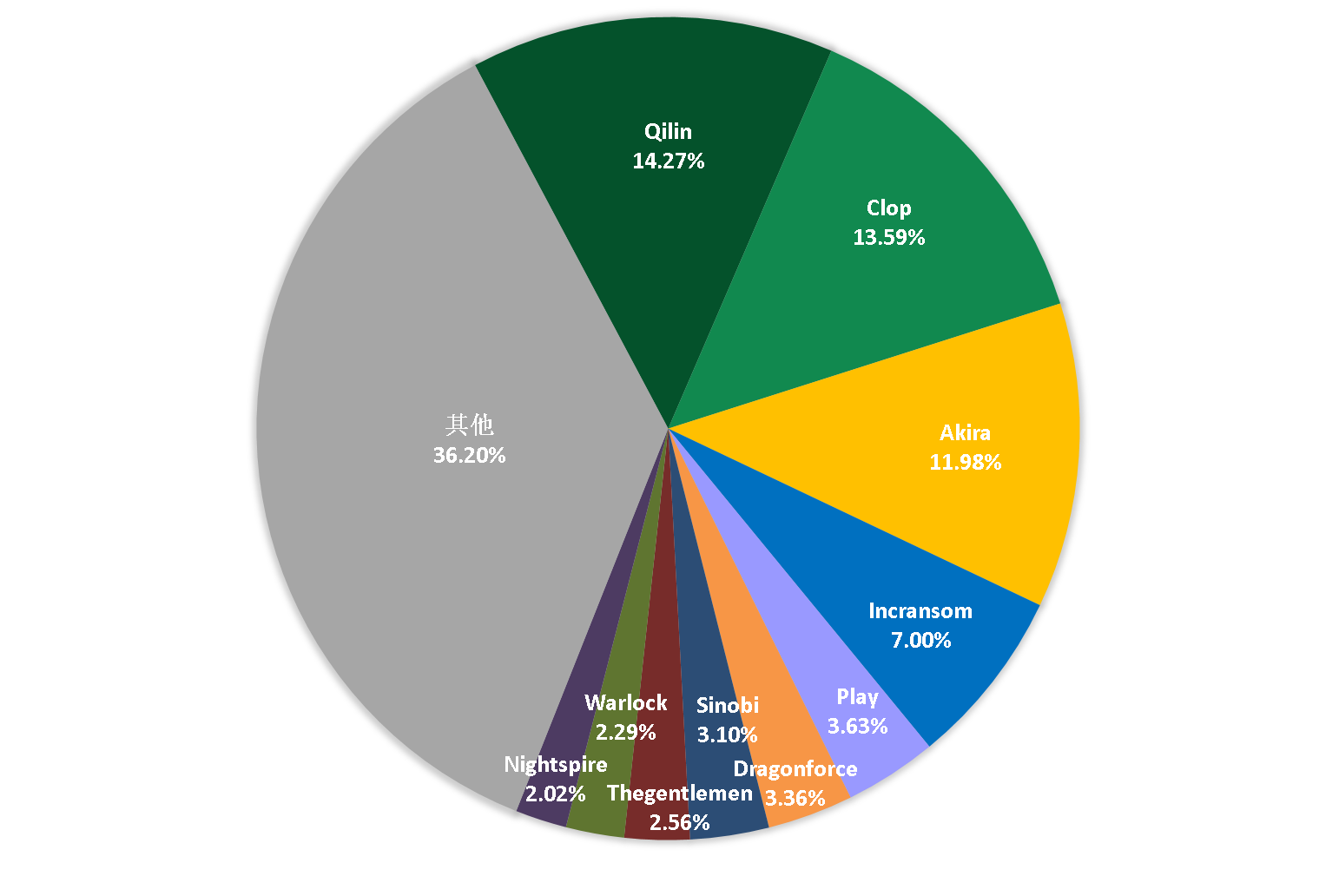

当前,通过双重勒索或多重勒索模式获利的勒索软件家族越来越多,勒索软件所带来的数据泄露的风险也越来越大。以下是本月通过数据泄露获利的勒索软件家族占比,该数据仅为未能第一时间缴纳赎金或拒缴纳赎金部分(已经支付赎金的企业或个人,可能不会出现在这个清单中)。

图4. 2025年11月通过数据泄露获利的勒索软件家族占比

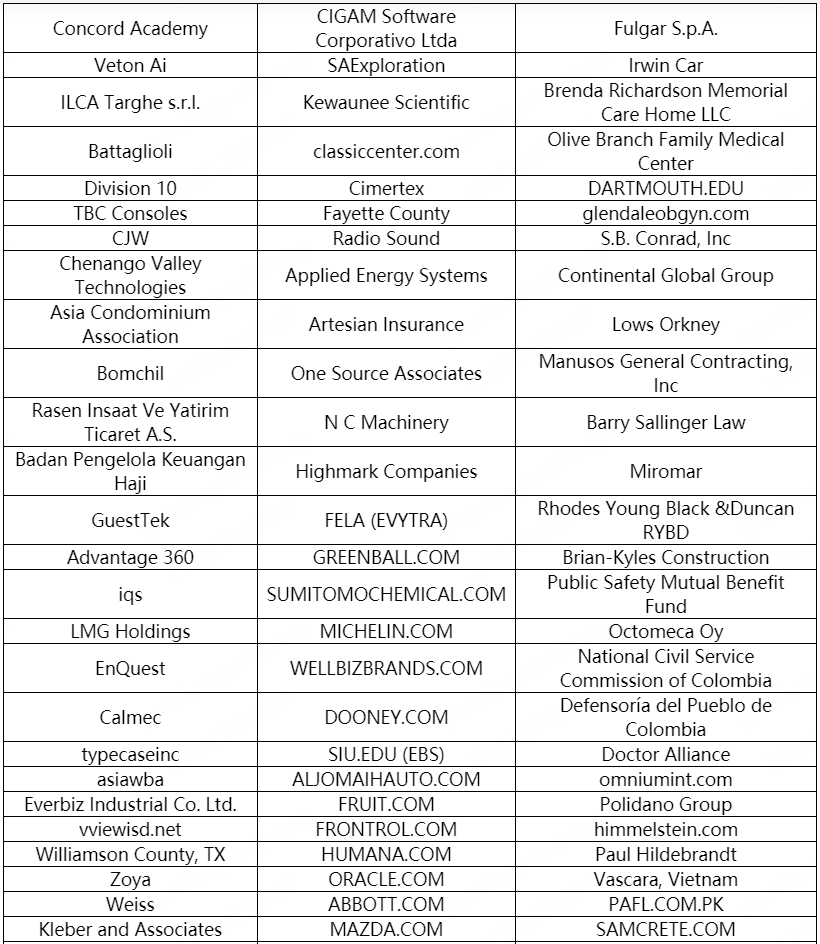

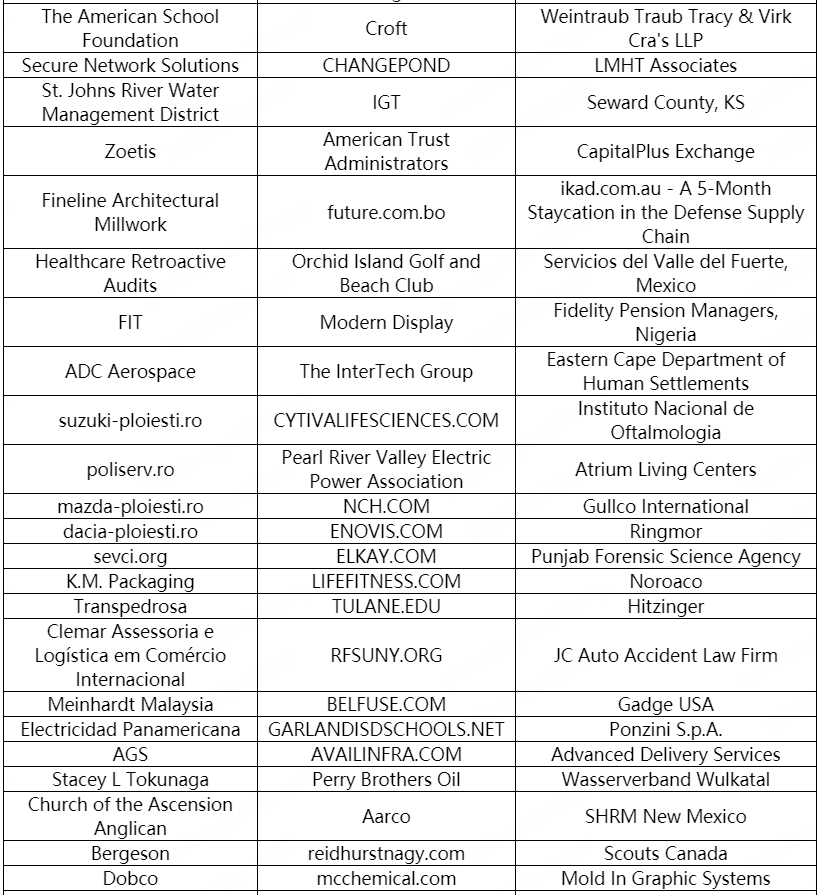

以下是本月被双重勒索软件家族攻击的企业或个人。若未发现数据存在泄漏风险的企业或个人也请第一时间自查,做好数据已被泄露准备,采取补救措施。

本月总共有696个组织/企业遭遇双重勒索/多重勒索攻击,其中包含中国8个组织/企业在本月遭遇了双重勒索/多重勒索。其中有22个组织/企业未被标明,因此不在以下表格中。

表2. 受害组织/企业

系统安全防护数据分析

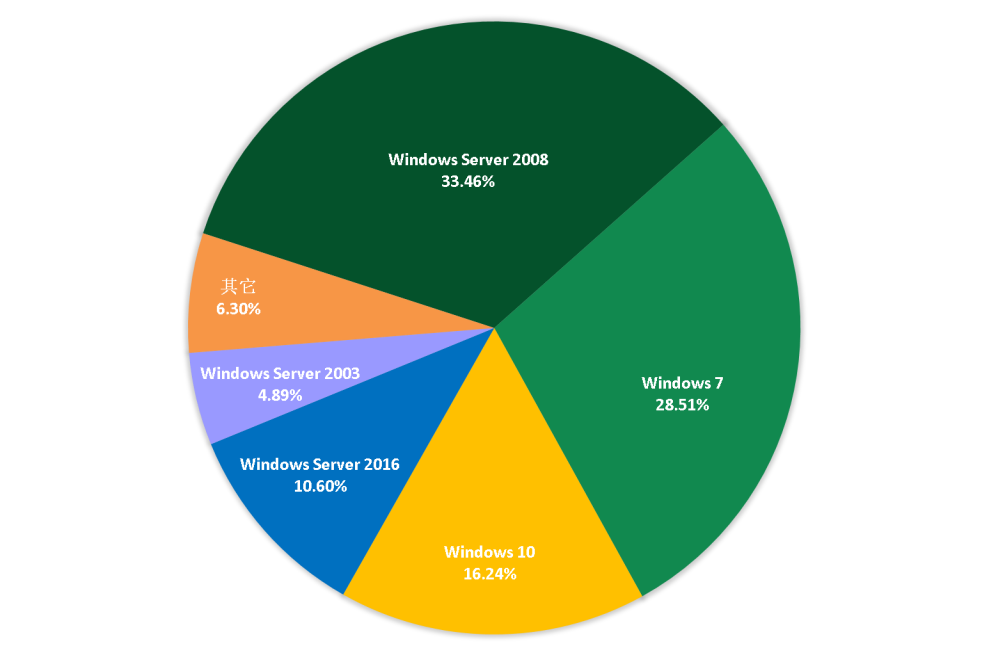

360系统安全产品,具有黑客入侵防护功能。在本月被攻击的系统版本中,排行前三的依次为Windows Server 2008、Windows 7以及Windows 10。

图5 2025年11月受攻击系统占比

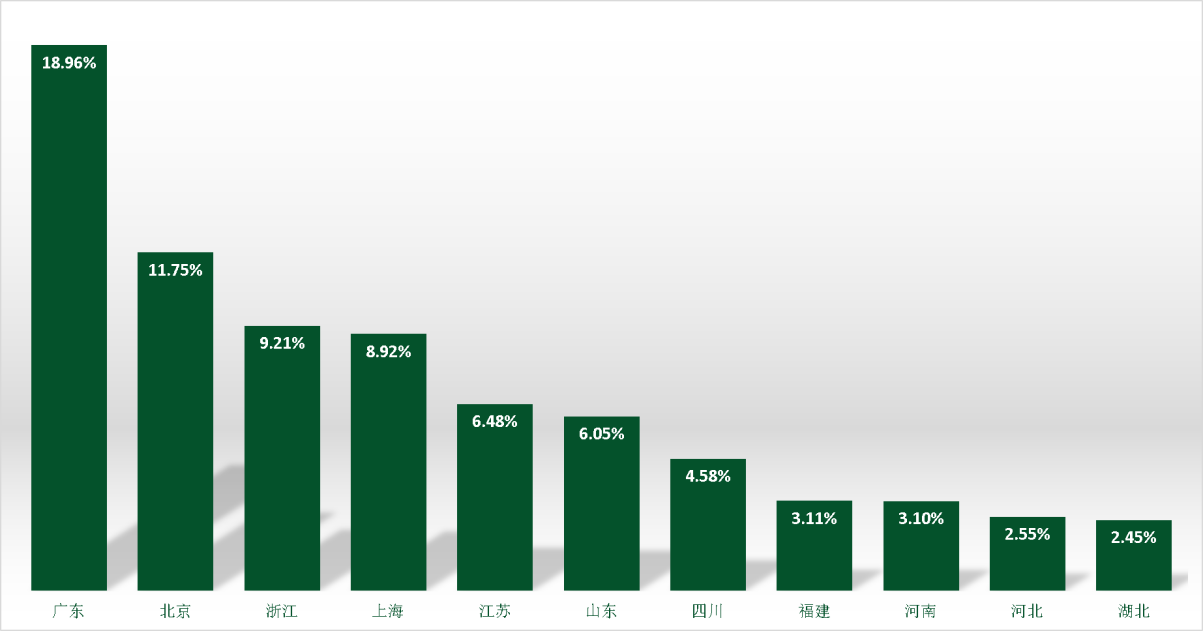

对2025年11月被攻击系统所属地域统计发现,与之前几个月采集到的数据进行对比,地区排名和占比变化均不大。数字经济发达地区仍是攻击的主要对象。

图6. 2025年11月国内受攻击地区占比排名

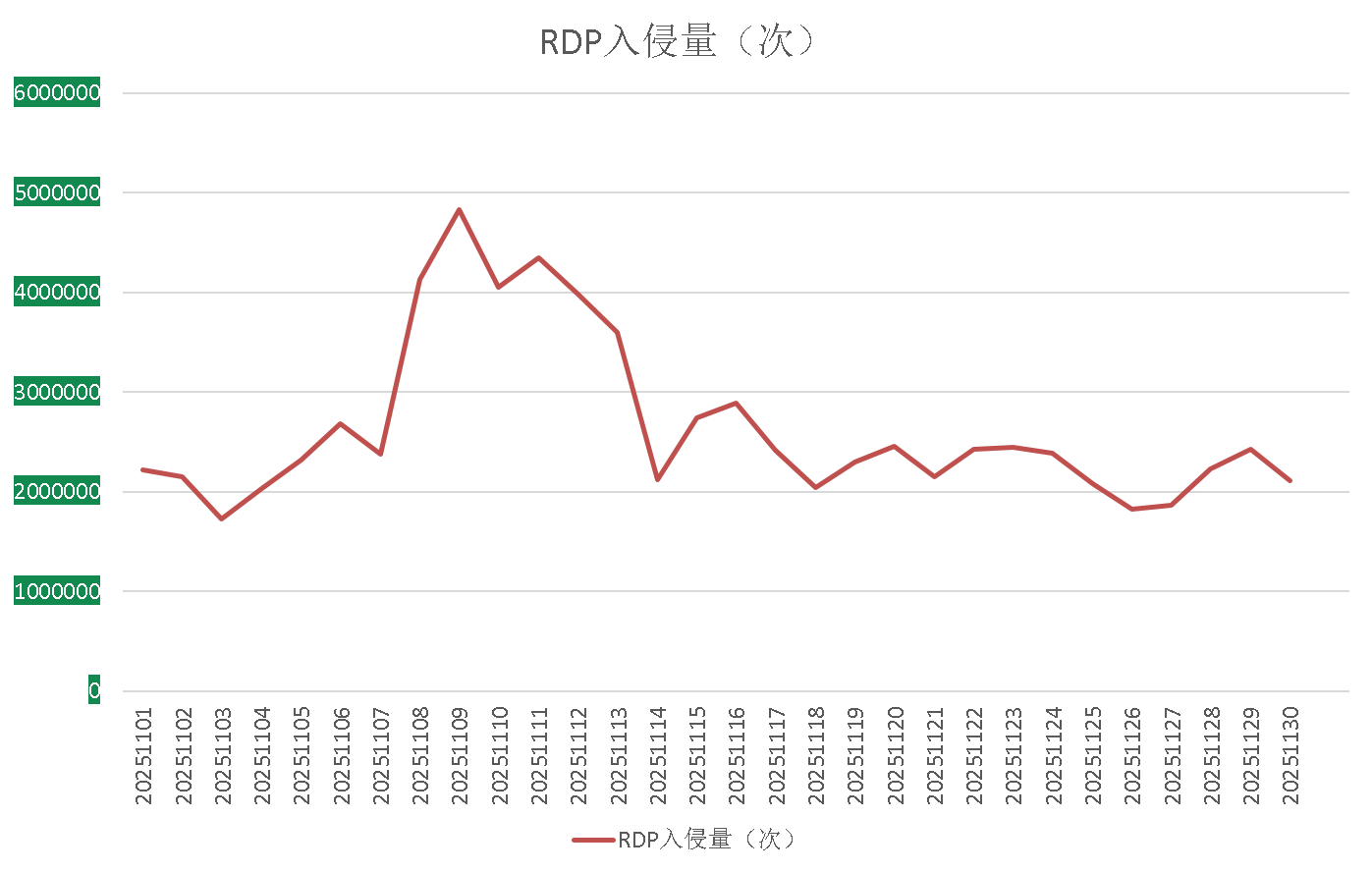

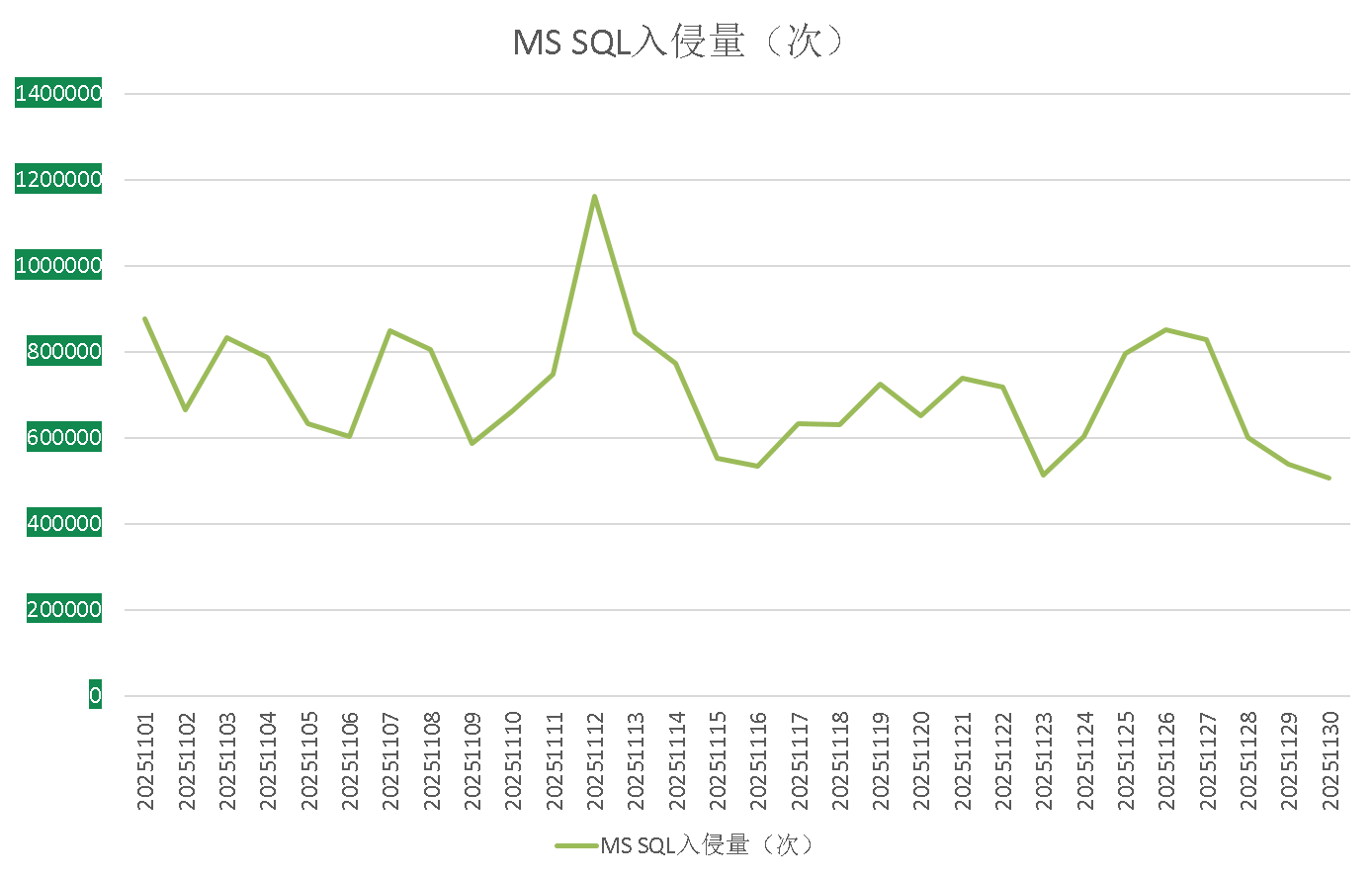

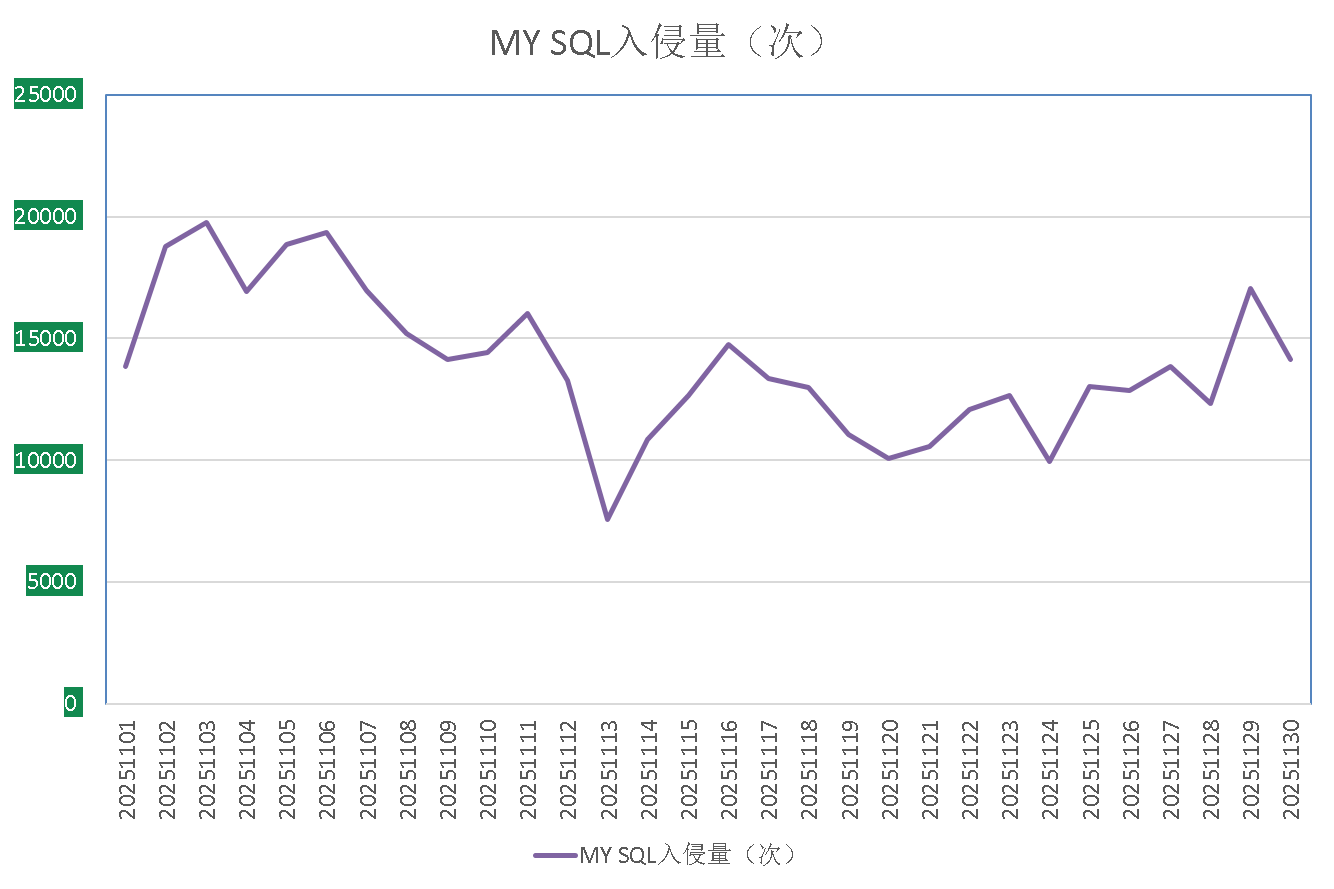

通过观察2025年11月弱口令攻击态势发现,RDP弱口令攻击、MYSQL弱口令攻击和MSSQL弱口令攻击整体无较大波动。

图7. 2025年11月监控到的RDP入侵量

图8. 2025年11月监控到的MS SQL入侵量

图9. 2025年11月监控到的MYSQL入侵量

勒索软件关键词

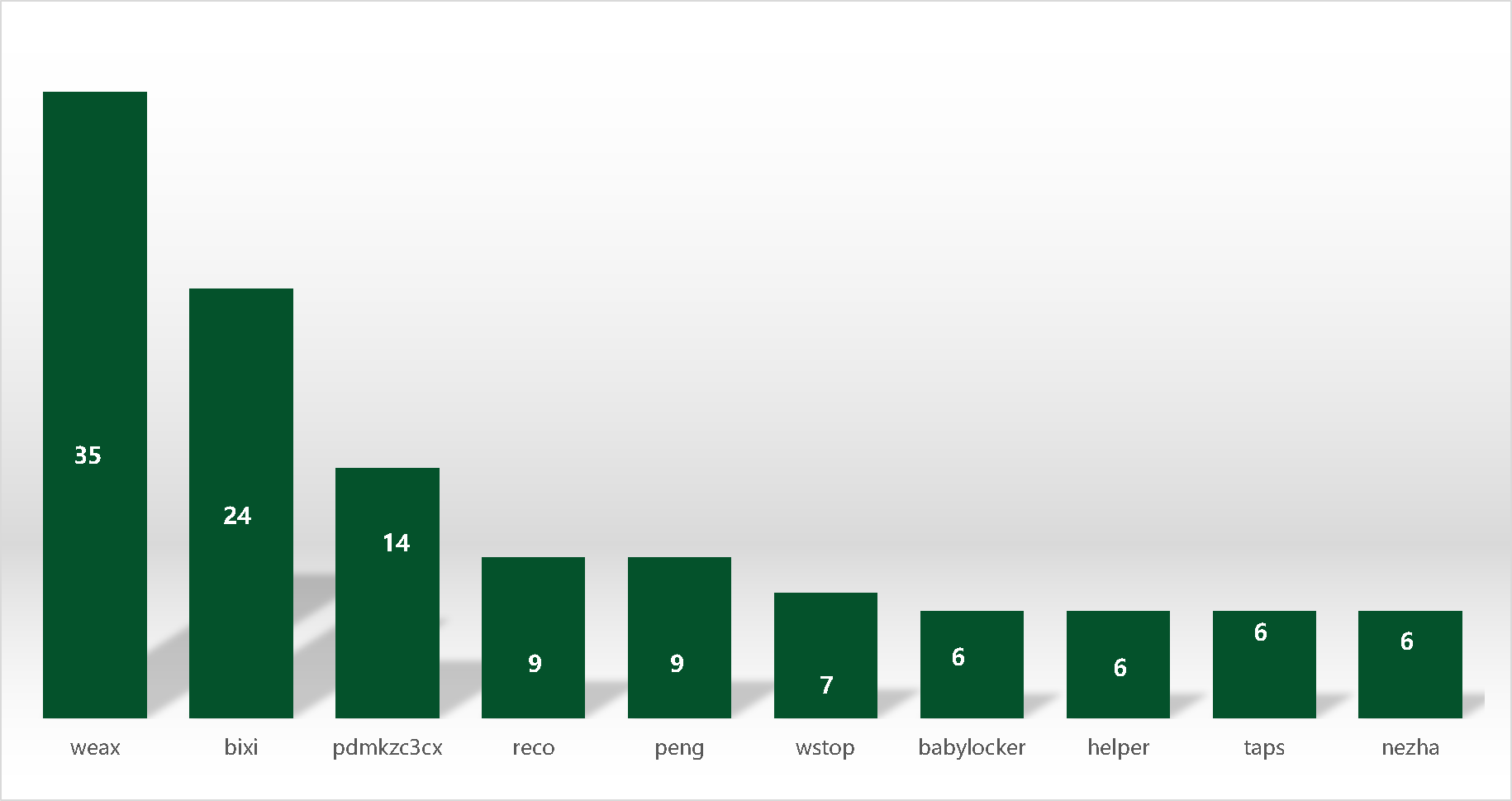

以下是本月上榜活跃勒索软件关键词统计,数据来自360勒索软件搜索引擎。

²wax:属于Weaxor勒索软件家族,该家族目前的主要传播方式为:利用各类软件漏洞利用方式进行投毒,通过powershell加载攻击载荷并注入系统进程多轮加载不同的漏洞驱动与安全软件进行内核对抗。部分版本会通过暴力破解登录数据库后植入Anydesk远控进行手动投毒。

²bixi:属于BeijngCrypt勒索软件家族,由于被加密文件后缀会被修改为beijing而成为关键词。该家族主要的传播方式为:通过暴力破解远程桌面口令与数据库弱口令成功后手动投毒。

²roxaew:同wax。

²pdmkzc3cx:属于LockBit家族,以LockBit家族泄露代码为基础开发的国内传播版本。该家族的主要传播方式为:通过暴力破解远程桌面口令与数据库口令,成功后手动投毒。

²reco:属于Beast勒索软件家族,该家族的传播方式多样,具备暴力破解、漏洞利用、共享加密等多种攻击方式,同时具备跨平台加密能力。

²peng:属于Wmansvcs家族,高度模仿phobos家族并使用Rust语言编译,目前仅在国内传播。该家族的主要传播方式为:通过暴力破解远程桌面口令,成功后手动投毒。

²wstop:属于RNTC勒索软件家族,该家族的主要传播方式为:通过暴力破解远程桌面口令成功后手动投毒,同时通过smb共享方式加密其他设备。

²babylocker:目前此扩展名反馈的用户均未提供溯源信息,暂未研判家族归属和攻击方式。

²helper:属于TargetOwner勒索软件家族。该家族的主要传播方式为:通过暴力破解远程桌面口令与数据库口令,成功后手动投毒。

²taps:属于Paradise勒索软件家族,该家族目前的主要传播方式为:通过暴力破解远程桌面口令与数据库弱口令成功后手动投毒。

²nezha:同reco

图10 2025年11月反病毒搜索引擎关键词搜索排名

解密大师

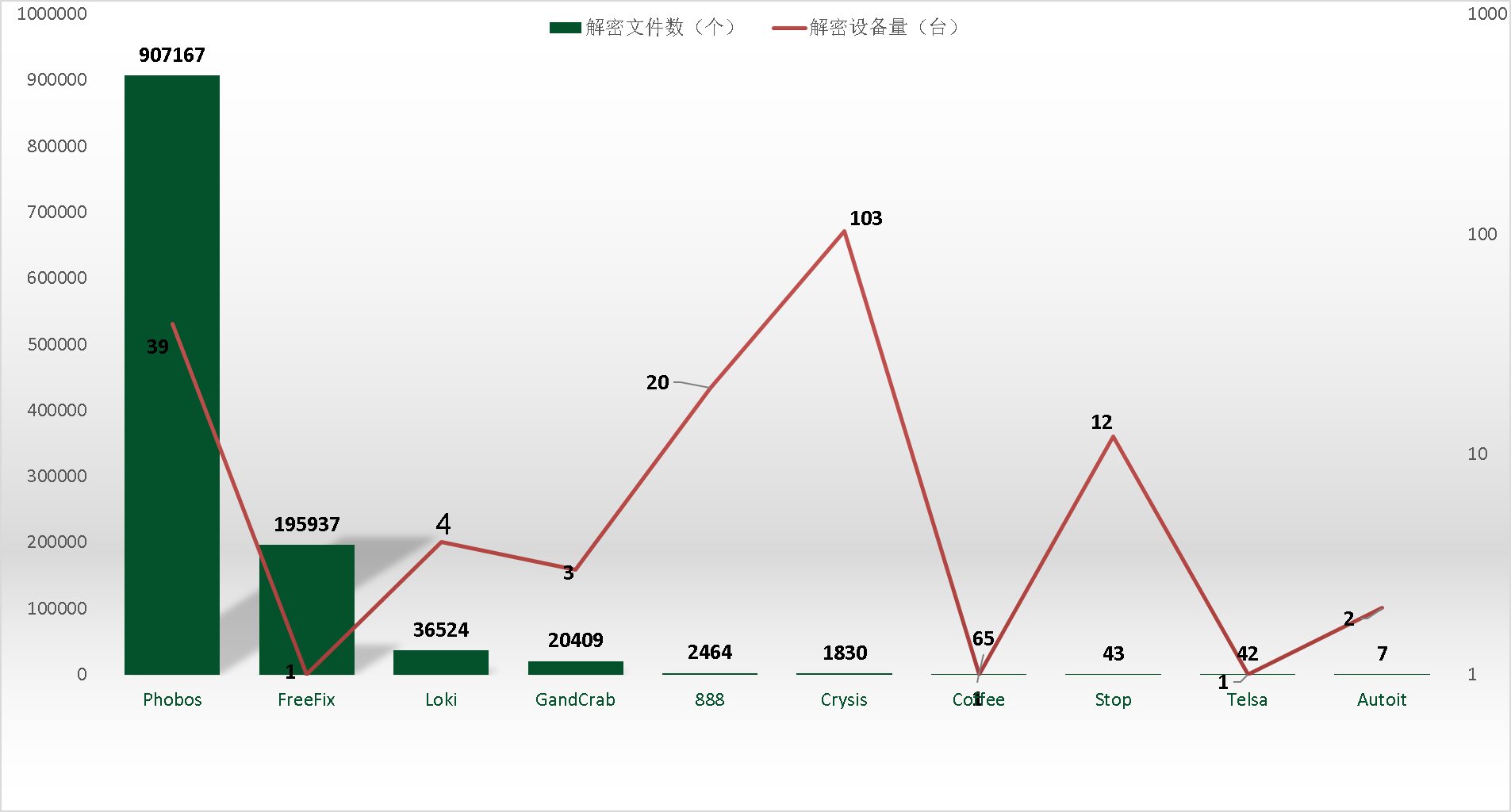

从解密大师本月解密数据看,解密量最大的是Phobos,其次是FreeFix。使用解密大师解密文件的用户,数量最高的是被Crysis家族加密的设备。

图11. 2025年11月解密大师解密文件数及设备数排名

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360安全云盘

360安全云盘 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 勒索病毒救助

勒索病毒救助 急救盘

急救盘 高危漏洞免疫

高危漏洞免疫 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360换机助手

360换机助手 360清理大师Win10

360清理大师Win10 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 360加固保

360加固保 360贷款神器

360贷款神器 360手机浏览器

360手机浏览器 360安全云盘

360安全云盘 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 安全换机

安全换机 360帮帮

360帮帮 清理大师

清理大师 省电王

省电王 360商城

360商城 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360互助

360互助 信贷管家

信贷管家 360摄像机云台AI版

360摄像机云台AI版 360摄像机小水滴AI版

360摄像机小水滴AI版 360摄像机云台变焦版

360摄像机云台变焦版 360可视门铃

360可视门铃 360摄像机云台1080p

360摄像机云台1080p 家庭防火墙V5S增强版

家庭防火墙V5S增强版 家庭防火墙5Pro

家庭防火墙5Pro 家庭防火墙5SV2

家庭防火墙5SV2 家庭防火墙路由器5C

家庭防火墙路由器5C 360儿童手表S1

360儿童手表S1 360儿童手表8X

360儿童手表8X 360儿童手表P1

360儿童手表P1 360儿童手表SE5

360儿童手表SE5 360智能健康手表

360智能健康手表 行车记录仪M310

行车记录仪M310 行车记录仪K600

行车记录仪K600 行车记录仪G380

行车记录仪G380 360行车记录仪G600

360行车记录仪G600 儿童安全座椅

儿童安全座椅 360扫地机器人X90

360扫地机器人X90 360扫地机器人T90

360扫地机器人T90 360扫地机器人S7

360扫地机器人S7 360扫地机器人S6

360扫地机器人S6 360扫地机器人S5

360扫地机器人S5

360安全卫士

360安全卫士 360杀毒

360杀毒 360文档卫士

360文档卫士 360安全浏览器

360安全浏览器 360极速浏览器

360极速浏览器 360随身WiFi

360随身WiFi 360搜索

360搜索 系统急救箱

系统急救箱 重装大师

重装大师 急救盘

急救盘 勒索病毒救助

勒索病毒救助 360压缩

360压缩 驱动大师

驱动大师 鲁大师

鲁大师 360游戏大厅

360游戏大厅 360软件管家

360软件管家 360手机卫士

360手机卫士 360防骚扰大师

360防骚扰大师 手机急救箱

手机急救箱 360加固保

360加固保 360贷款神器

360贷款神器 360免费WiFi

360免费WiFi 安全客

安全客 手机助手

手机助手 一键root

一键root 安全换机

安全换机 360帮帮

360帮帮 信用卫士

信用卫士 清理大师

清理大师 省电王

省电王 360商城

360商城 流量卫士

流量卫士 360天气

360天气 360锁屏

360锁屏 手机专家

手机专家 快剪辑

快剪辑 360影视

360影视 360娱乐

360娱乐 快资讯

快资讯 你财富

你财富 360借条

360借条 360手机N7

360手机N7 360手机N6

Pro

360手机N6

Pro 360手机vizza

360手机vizza 360手机N5S

360手机N5S 360儿童手表6C

360儿童手表6C 360儿童手表6W

360儿童手表6W 360儿童手表SE2代

360儿童手表SE2代 360手表SE2Plus

360手表SE2Plus 360老人手表

360老人手表 360摄像机大众版

360摄像机大众版 360安全路由器P3

360安全路由器P3 360安全路由器P2

360安全路由器P2 360儿童机器人

360儿童机器人 外设产品

外设产品 影音娱乐

影音娱乐 平板电脑

平板电脑 二手手机

二手手机 二代 美猴王版

二代 美猴王版 二代

美猴王领航版

二代

美猴王领航版 标准升级版

标准升级版 后视镜版

后视镜版 车载电器

车载电器

京公网安备 11000002000006号

京公网安备 11000002000006号